Umstellung auf den IP-Anschluss – 6. Was kostet der Umstieg?

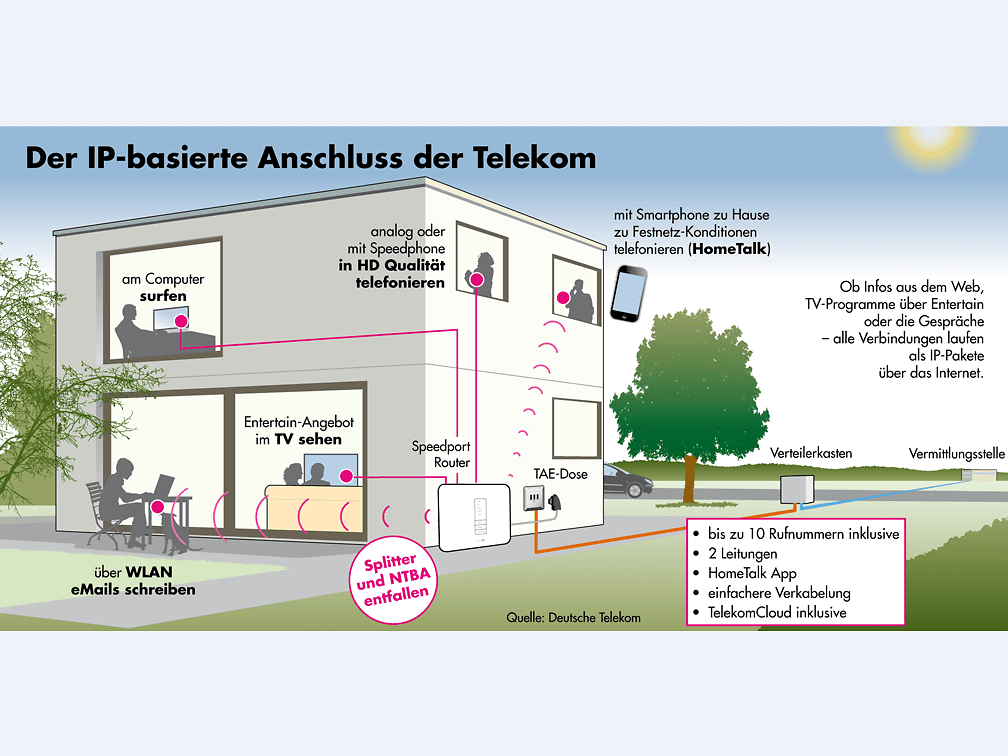

6. Was kostet der Umstieg? Der bisherige Anschluss wird, wenn Sie das Angebot der Telekom annehmen, durch den IP-Anschluss einfach ersetzt. Ob dessen monatlicher Preis im Vergleich zu Ihrem alten Anschluss etwas billiger oder etwas teurer ist, hängt davon ab, welchen Anschlusstyp Sie vorher hatten – und welche Kombination Sie künftig nutzen wollen. So kostete zum Beispiel ein ISDN-Anschluss (Universal-Anschluss) mit DSL16000 im Tarif "Call&Surf Comfort" zuletzt 38,95 Euro/Monat. Das vergleichbare IP-basierte Angebot "MagentaZuhause S" kostet in...